3

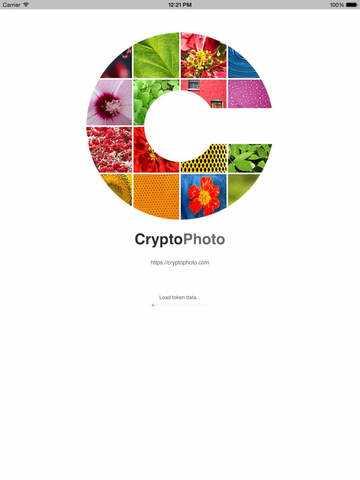

CryptoPhoto

CryptoPhoto vám poskytuje rychlý a bezpečný způsob přihlášení k vašim oblíbeným zúčastněným webovým serverům a zároveň si užíváte špičkovou ochranu před phishingem, malwarovými útoky a podvody.

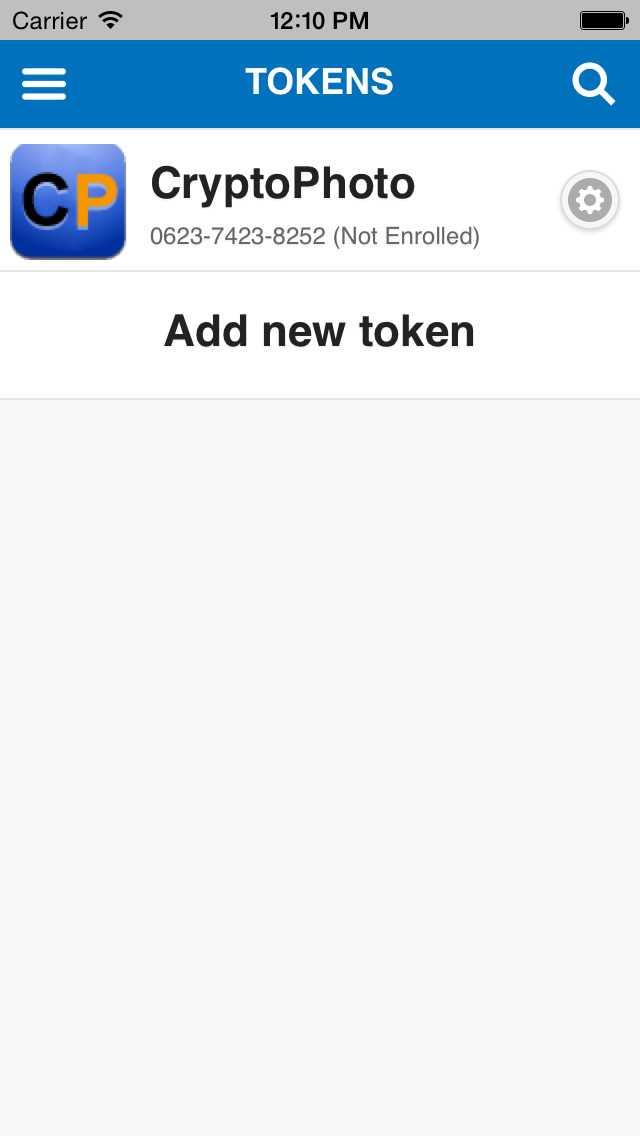

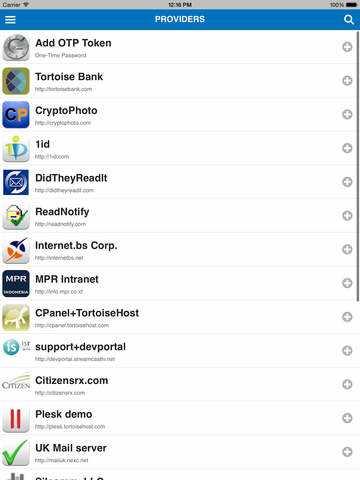

CryptoPhoto implementuje dvoufaktorové ověřování pomocí fotografických obrázků s obousměrným ověřováním během přihlášení uživatele.Fotografie a přístupové kódy, které jsou uloženy na žetonech koncového uživatele, jsou známy pouze legitimní vydávající organizaci.Protože podvodníci nemohou uhodnout fotografie, aktivně zabraňuje obětem, aby byli oklamáni.Protože se přístupové kódy používají jednorázově, jsou vůči krádeži imunní.CryptoPhoto vám poskytuje rychlý a bezpečný způsob přihlášení k vašim oblíbeným zúčastněným webovým serverům a zároveň si užíváte špičkovou ochranu před phishingem, malwarovými útoky a podvody.Tato aplikace vám poskytuje neomezené dvoufaktorové bezpečnostní tokeny, které také zahrnují obousměrné ověření.Je to jediné existující bezpečnostní zařízení, které dokáže chránit před podvody / phisingem a také malwarem, jako jsou viry, trojské koně a keyloggery.Použití Po instalaci se tato aplikace ozve při každém použití počítače na podporovaném internetovém bankovnictví nebo přihlašovacích webových stránkách.Chcete-li bezpečně dokončit přihlášení, stačí se jen podívat na aplikaci (která se otevře automaticky) a klepnout na správnou odpovídající fotografii zobrazenou na obrazovce počítače.Jak to funguje CryptoPhoto funguje tím, že vám zobrazuje náhodnou fotografii z vašeho tokenu.Tento krok blokuje phishing, únosy a většinu podvodů online (žádné jiné místo než legitimní web nemůže vědět, jaké fotky jsou na vašem jedinečném tokenu).Poté klepnete na fotografii zobrazenou v aplikaci, která odešle jednorázový autorizační kód, který bude pokračovat.Tento druhý krok vás chrání před malwarem, jako jsou keyloggery, viry a trojské koně.Chrání CryptoPhoto, abyste se ochránili před podvody včetně phishingu, falešných nebo podvodných webových stránek, krádeží identity a telefonních podvodů.Neutralizuje nejběžnější technické hrozby včetně keyloggerů, skimmingu, virů a trojských koní, mnoha e-mailových podvodů a softwarových dohledů (chyb).Funguje online (např. Webové stránky) a také offline (např .: telefon), a to jak s připojením k internetu, tak bez něj.